Każdy użytkownik internetu musi mieć świadomość, że jest to środowisko żyjące i ciągle zmieniające się, w którym raz wprowadzona informacja multiplikuje się i całkowite jej usunięcie z sieci jest niemal niemożliwe. Na to w jakich ilościach informacja zostanie powielona ma wpływ przede wszystkim miejsce jej wprowadzenia, jej rodzaj oraz jej atrakcyjność lub wartość rynkowa.

Aby chronić swoją prywatność powinieneś poznać mechanizmy działające w sieci i cykl życia informacji w niej opublikowanej.

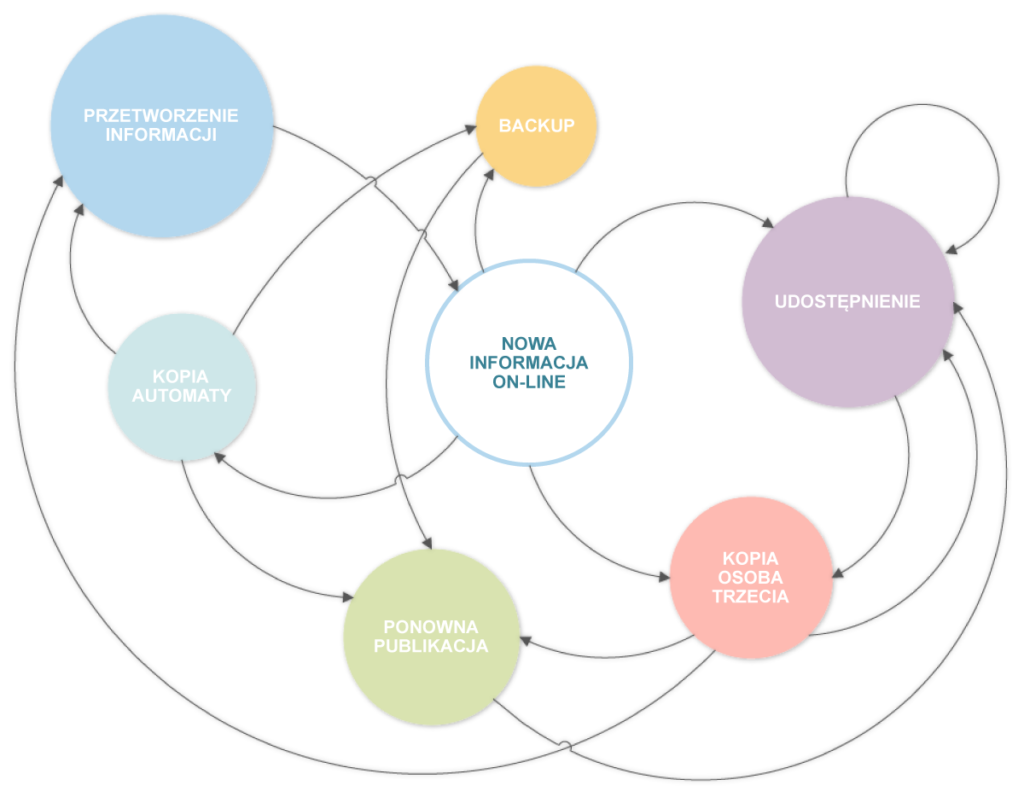

Uproszczony diagram powielania treści opublikowanej w internecie:

Każda wprowadzona informacja w środowisko o ogólnym, globalnym zasięgu, niemal na pewno będzie skopiowana przez systemy automatyczne oraz zbackupowana. Ponadto wprowadzona informacja może zostać wielokrotnie udostępniona przez osoby trzecie, skopiowana i zapisana na dysku, w chmurze, w poczcie elektronicznej, komunikatorze, nośniku zewnętrznym czy jakimkolwiek innym nośniku danych przez osoby trzecie. Informacja taka może w dowolnym czasie od jej publikacji zostać opublikowana ponownie lub zmodyfikowana i opublikowana przez osoby trzecie czy systemy automatyczne. Należy także pamiętać, że informacja oryginalna, jej kopie, jej modyfikacje mogą być także automatycznie backupowne.

Automatyczne powielanie treści internetu

Internet to studnia bez dna. Codziennie generowana jest taka ilość danych i informacji – zarówno tekstowych jak i graficznych, że jeden człowiek nie jest w stanie ich wszystkich przeczytać lub obejrzeć. Wiele z tych danych (informacji) jest powielana, przechowywana i udostępniana przez inne serwisy.

Możemy rozróżnić wiele serwisów powielających dane z zewnętrznych stron www. W szczególności można je podzielić ze względu na cel powielania danych.

Wyszukiwarki

Najpopularniejszą wyszukiwarką i zarazem najczęściej powielającą treści jest wyszukiwarka Google (93% rynku). Jest także wiele innych wyszukiwarek (Bing, Yahoo!, Baidu, YANDEX czy DuckDuckGo). Częściową ich listę możesz znaleźć np. w Wikipedii.

Wyszukiwarki skanują wszystkie znane strony internetowe oraz ich podstrony i indeksują (zapisują) ich zawartość w celu serwowania wyników wyszukiwania swoim użytkonwikom. Kopiują, przetwarzają, archiwizują i ponownie udostępniają (np. w formie opisu strony) wszelkie treści w tym Twoje dane osobowe i informacje dotyczące Twojej osoby. Większość robi to bez zrozumienia, ale największy gracz tego rynku posiada algorytmy umożliwiające zrozumienie kontekstu danych. Usunięcie danych z wyników wyszukiwania w uzasadnionych przypadkach (np. w związku z ochroną danych osobowych) jest stosunkowe proste o ile zostaną one usunięte na stronie źródłowej. Nie oznacza to, że google nie zachowa kopii danych o Twojej osobie 🙂

Analizatory SEO i linków

Analizatory SEO to systemy, które podobnie jak Wyszukiwarki skanują wszystkie znane im strony internetowe w celu oceny ich wartości pod kątem SEO (np. ilości linków zwrotnych, unikalnych domen linkujących, słów kluczowych, treści czy tematyki). Najpopularniejszym analizatorem jest serwis Ahrefs, który jest drugi na świecie po Pająku Google pod kątem częstotliwości odwiedzania stron. O ile analizatory tego typu nie publikują całych treści, mogą publikować cząstkowe informacje zwierające dane o Tobie. Należy także nadmienić, że mogą posiadać także zapisy pełnych stron czyli między innymi Twoich danych.

Analizatory mediów społecznościowych

Systemu, które kopiują zawartość mediów społecznościowych (Facebook, LinkedIn, Twitter, Instagram itp.). Celem kopiowania tych treści jest ich analiza np. pod kątem wizerunkowym lub marketingowym. W zależności od systemu treści te są publikowane jako statystyki lub konkretne komentarze, informacje o polubieniach itp.

Wraz z tymi informacjami mogą być przekazywane dane osobowe i identyfikatory profili co umożliwia profilowanie użytkowników i serwowanie im podatnych treści, reakcję na komentarz, czy spersonalizowane reklamy.

Analizatory anty-plagiatowe

Niektóre systemy gromadzą informacje umieszczone on-line ale także zestawiają je z informacjami wytworzonymi off-line. Do takich systemów zaliczają się między innymi analizatory anty-plagiatowe. Ich celem jest wyszukiwanie duplikatów treści, kradzieży treści, nieautoryzowanych publikacji plików i innych utworów obarczonych prawem własności lub innymi licencjami itd.

Analizatory cen

Systemy analizujące ceny nie stanowią dużego zagrożenia pod kątem ochrony prywatności. Ich celem jest porównywanie produktów i ich cen o określonych serwisach – zazwyczaj sklepach internetowych i systemach aukcyjnych. Nie mniej jednak mogą zdarzyć się sytuację w ktorych omyłkowo zapiszą i przetworzą dane osobowe lub utwory graficzne mające wpływ na Twoją prywatność.

Agregatory informacji

Agregatory informacji to systemy, które kopiują treści zazwyczaj z określonych serwisów, blogów, portali informacyjnych. Celem kopiowania treści jest ich ponowne udostępnienia, publikacja lub modyfikacja i udostępnienie. Niektóre udostępniają je wyłącznie odpłatnie ale nadal mogą przechowywać informacje dotyczące Twojej prywatności.

Agregatory plików i systemy ich udostępniania (legalnie lub nie)

W sieci istnieje wiele systemów, które przeszukują internet pod kątem plików. Mogą to być pliki w formacie dokumentów, pliki graficzne (np. zdjęcia), audio i video itp.). Pobierają je, archiwizują i następnie ponownie udostępniają. W plikach tych mogą znaleźć się informacje dotyczące Twojej prywatności.

Serwisy plagiatujące treści

W internecie nie brak jest systemów plagiatujących treści. Związane jest to głównie z rynkiem SEO, gdzie aby zminimalizować koszty, specjaliści SEO budują systemy, które kopiują treści, publikują je w niezmienionej lub zmienionej formie w celu zwiększenia ilości treści we własnych zapleczach pozycjonerskich.

Systemy zazwyczaj nie są inteligentne i nie rozróżniają tych treści, wobec czego mogą powielać je w sposób całkowicie nielegalny, a co za tym idzie, mogą publikować treści zawierające Twoje informacje prywatne.

Serwisy spamujące

Roboty, które przeszukują internet w celu odnalezienia i zapisania danych dotyczących adresów e-mail oraz numerów telefonicznych. Uzyskane w ten sposób dane kontaktowe służą w celach marketingowych oraz wysyłania tzw. SPAMU. Uzyskane w ten sposób dane mogą być także przedmiotem dalszej odsprzedaży.

Powielanie treści internetu przez użytkowników

Nie bez znaczenia pod kątem rozprzestrzeniania się treści w internecie są sami użytkownicy internetu w szczególności działający o obszarze serwisow społecznościowych.

Możliwość ponownej publikacji, polubienia lub udostępnienia jednym kliknięciem, sprawiają że wrażliwa informacja może rozprzestrzenić się wirusowa w bardzo szybkim tempie. Udostępnienie informacji znajomym może skutkować jej ponownym udostępnieniem wykraczającym poza krąd znajomych, dla których informacja była przeznaczona.

Użytkownicy, dziennikarze, blogerzy i inni twórcy bardzo często modyfikują treści, sprawiając że stają się one atrakcyjniejsze co potenguje rozprzestrzenianie się informacji.

Częstą praktyką jest także zapisywanie treści znalezionych w internecie. Twórca takich treści traci wtedy wszelką kontrolę nad tym gdzie, przez kogo i w jakiej skali są one przechowywane. Mogą zostać opublikowane ponownie w dowolnym momencie, nawet jeżeli zostały już wcześniej usunięte lub dostęp do nich został ograniczony i zminimalizowany.

Autor treści on-line traci realną kontrolę nad jej dystrybucją już w chwili jej publikacji.

Nigdy nie publikuj, nie udostępniaj, nie przesyłaj (nawet tylko znajomym) treści, które mogłyby naruszyć twoją prywatność, mogłyby ujawnić Twoją tożsamość religijną, polityczną, seksualną. Nie publikuj jawnie swojego adresu e-mail ani numeru telefonu komórkowego. Nie bądź wulgarny, nie publikuj kompromitujących zdjęć, nie publikuj zdjęć rodziny, nie publikuj dokumentów tożsamości, paszportów, prawa jazdy, kart kredytowych czy nawet biletów na koncert.